Das Rootkit stammt vermutlich aus Russland. Es wird nur bei wichtigen Zielen eingesetzt, um gezielt Informationen für den lokalen Geheimdienst zu gewinnen.

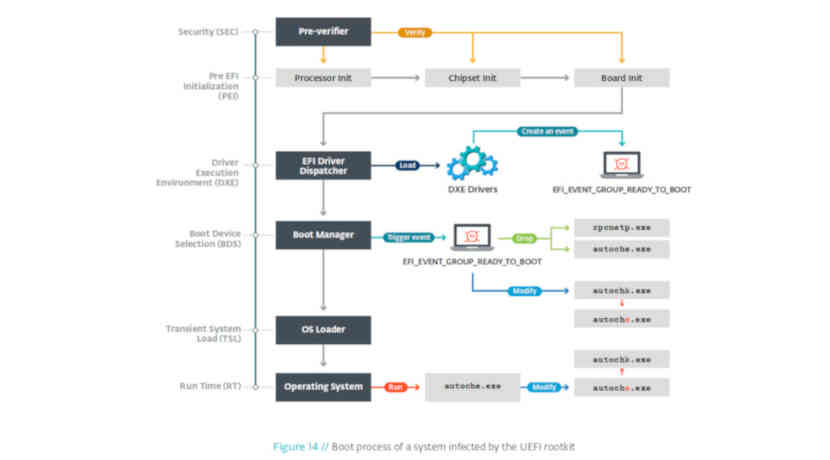

Bisher gingen Sicherheitsexperten zwar davon aus, dass Rootkits die sich um UEFI einnisten vom NSA und einigen sehr professionellen Hacker-Gruppen verwendet werden, gefunden wurde eine solche Malware in der "Wildnis" bis vor wenigen Tagen aber noch nicht. Der Antivirenhersteller Eset hat nun erstmals gemeldet, dass auf einem System ein UEFI-Rootkit eingesetzt wurde, um dort Daten abzugreifen. Die neu entdeckte Malware erhielt von den Antiviren-Forschern den Namen LoJax. Technisch basiert es auf der Software Computrace, die als Diebstahlsicherung bei mobilen Geräten eingesetzt wird. Vereinfacht gesagt installiert LoJax beim Start des Betriebssystems über das UEFI-Bios Spionagesoftware in Windows, noch bevor der eigentliche Start abgeschlossen wurde. Da die Malware sich direkt im UEFI befindet wird sie auch durch eine vollständige Windows-Neuinstallation nicht vom infizierten System entfernt. Auch ein Austausch der SSD oder Festplatte ist gegen LoJax wirkungslos.

Hackergruppe APT28 verantwortlich

Experten gehen davon aus, dass die Hackergruppe APT28 für die Entwicklung der Rootkits verantwortlich ist. APT28 soll unteranderem für den Bundestag-Hack verantwortlich seien, bei dem auch UEFI-Malware eingesetzt wurde. Außerdem sollen auch die Hacks bei den US-Demokraten auf das Konto der Gruppe gehen, die vor den letzten Wahlen erfolgten. Um keine Aufmerksamkeit auf LoJax zu lenken, wird die Malware nur bei sehr wichtigen Zielen eingesetzt. Bisher konnte Eset das Rootkit nur auf wenigen Computern finden, die zu regierungsnahen Stellen im Balkan sowie Osteuropa gehören.

Ursprung in Russland?

Die Gruppe APT28 ist in der Szene auch unter den Namen Sofacy und Fancy Bear bekannt. Eset bezeichnet sie als Sednit. Die Verbindung zwischen der Malware und der Hackergruppe wurde über Command&Control-Server hergestellt, die in der Vergangenheit auch in Verbindung mit anderer Malware der Gruppe verwendet wurden. Hintermänner, Auftraggeber oder die Herkunft der Gruppe sind laut Eset jedoch weiterhin unbekannt. Das deutsche BSI und andere Stellen vermuten jedoch, dass APT28 aus Russland agiert und dort im Auftrag des Geheimdienstes und Militärs arbeitet.