Eine vermutlich aus Russland stammende Malware hat 500.000 Router und NAS infiziert. Es wird empfohlen ALLE Geräte vollständig zu reseten.

Die Sicherheitsfirma Talos hat kürzlich ein Botnetz aufdeckt, das aus rund 500.000 infizierten Routern und NAS-Systemen besteht. Talos ist ein Tochterunternehmen des amerikanischen Netzwerkausrüsters Cisco Systems. Hinweise deuten darauf hin, dass die Malware mit dem Namen VPNFilter aus Russland kommt. Sie ist in der Lage Geräte jederzeit vollständig zu zerstören.

Infektionen in Deutschland und der Ukraine

Laut Talos wurde infizierte Router und NAS-System in 54 Ländern aufgefunden. Ein Großteil der Infektionen wurde in der Ukraine entdeckt, Deutschland liegt jedoch auf dem zweiten Platz. Rund 30.000 Geräte sind wie Talos gegenüber Heise.de mitteilte in Deutschland von der neuentdecken Malware infiziert worden. Inzwischen hat das FBI bereits damit begonnen gegen das Botnetz vorzugehen, indem versucht wird die Command and Control (C&C) Server unter ihre Kontrolle zu bringen. Möglicherweise wurde das Botnetz erschaffen, um am kommenden Samstag das Finale der Champions League in Kiew zu manipulieren. Die ukrainische Regierung vermutet, dass russischen Hacker die Infrastruktur durch DDoS-Angriffe stören wollen.

Der genaue Infektionsweg der Malware ist noch unklar. Laut Talos wurden jedoch auf allen infizierten Geräten bekannte Sicherheitslücken gefunden oder Standardpasswörter vom Nutzer verwendet. Laut der Analyse des Botnetz sind Router und NAS der Hersteller QNAP, Linksys, MikroTik, Netgear und TP-Link betroffen.

Mehrstufige Infektion

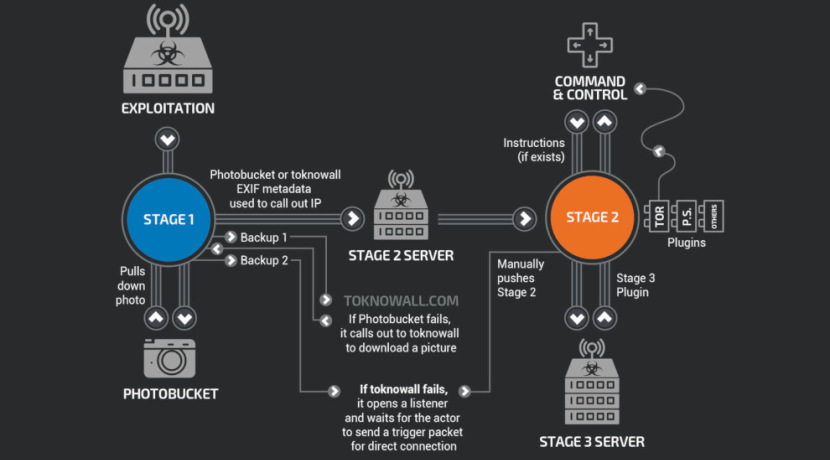

Die Malware setzt auf eine dreistufige Infektion. Im ersten Schritt wird Schadsoftware auf dem jeweiligen Gerät platziert, die auch nach einem Neustart des Geräts noch vorhanden ist. Anschließend wird im zweiten Schritt Software nachgeladen, die den eigentlichen Schadcode enthält. In der letzten Stufe können weitere Module nachgeladen werden, die VPNFilter um neue Funktionen erweitern. Talos hat bisher noch nicht herausgefunden welchen Zweck die Hintermänner des Botnetz verfolgen. Die Kommunikation wird über Tor und Proxies geleitet, um so die eigentlichen Kontrollserver zu verstecken. Da Talos noch nicht alle gewonnenen Daten ausgewertet hat, ist noch unklar welche Funktionen die einzelnen Module bieten.

QNAP bereits mit Update

NAS-Systeme des Herstellers QNAP können bereits durch Einsatz des Malware Remover 2.2.1 von der Malware befreit werden. Das Unternehmen hat einen Security-Advisor zur Malware VPNFilter veröffentlicht. Außerdem erklärte QNAP, dass die Malware Daten von infizierten Systemen stehlen würde, ohne dabei auf Details einzugehen.