Hacker haben ein riesiges Botnetz aus über 500.000 Windows-Servern erstellt. Sie verdienen mit dem Minen von Monero etwa 8.500 Dollar täglich.

Das kürzlich von der IT-Sicherheitsfirma Proofpoint entdeckte Botnetz wurde auf den Namen Smominru getauft. Es ist mit über einer halben Million infizierter Windows-Server das wohl größte Botnetz zum Minen von Kryptowährungen. Die Hacker haben das Eternalblue Exploit genutzt, das eine Schwachstelle im Server Message Block (SMB) angreift. Es stammt aus den geleakten Dateien des NSA, die die Hackergruppe Shadowbrokers veröffentlicht hat. Im vergangenen Jahr machte bereits die Ransomware Wannacry durch ihre große Verbreitung auf sich aufmerksam. Auch sie setzte das Eternalblue Exploit ein, um Windows-Rechner zu infizieren.

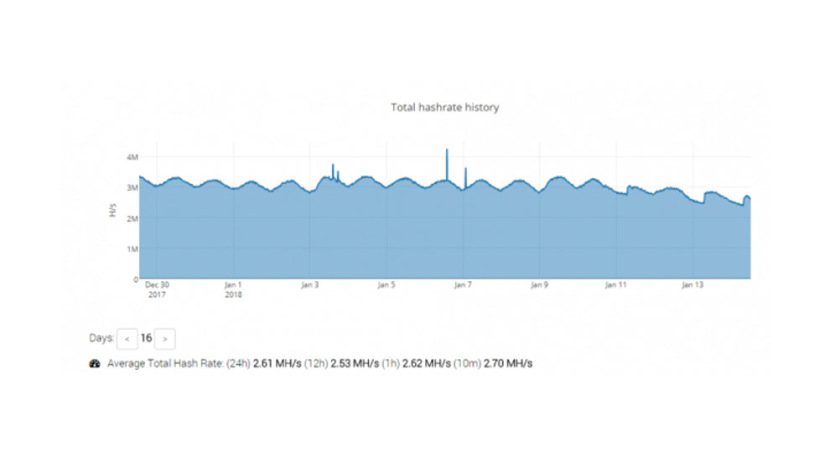

An sich gibt es seit längeren immer wieder neue Malware, die durch das Minen von Kryptowährungen Geld erwirtschaftet. Smominru fällt nur durch die besonders große Ausdehnung und den Fokus auf Server statt Desktop-Rechner auf. Proofpoint konnte während ihrer Analyse bis zu 526.000 infizierte Geräte finden, die parallel online waren.

Server für Kryptowährungen besonders interessant

Das Smominru dürfte das wohl profitabelste Botnetz seiner Art sein. Es gab zwar bereits im Jahr 2017 einen ähnlichen Versuch, damals setzten die Hacker aber darauf Kleinstrechner zu infizieren. Die Kryptomining-Malware Linux.MulDrop.14 infizierte über ungesicherte SSH-Zugänge Raspberry-Pis. Im Vergleich zu den Windows-Servern auf die es Smominru abgesehen hat, ist deren Rechenleistung aber vergleichsweise gering. Das aktuelle Botnetz erwirtschaftet also deutlich mehr Gewinn. Ein weiterer Vorteil den die Hintermänner sich zunutze machen ist die hohe Uptime der Server. Im Gegensatz zu Desktop-Rechner laufen fast alle Server ohne Unterbrechung. Die Analyse ergab, dass die Hacker bisher etwa 8.900 Monero schürfen konnten, ohne dabei eigene Hardware oder selbst bezahlten Strom zu verwenden. Dies entspricht bei dem aktuellen Kurs einem Wert von 1,4 Millionen Euro.